Was sind Yara-Regeln – Ein Sicherheitsleitfaden

Yara-Regeln sind ein leistungsstarkes Werkzeug zur Verbesserung der Cyber-Sicherheit. In diesem Sicherheitsleitfaden werden wir erklären, was Yara-Regeln sind, wie sie funktionieren und wie sie zur Verbesserung der Sicherheit beitragen können. Lesen Sie weiter, um mehr zu erfahren.

Schlüsselerkenntnisse:

- Yara-Regeln sind ein leistungsstarkes Werkzeug zur Verbesserung der Cyber-Sicherheit.

- Sie ermöglichen es Unternehmen, Bedrohungen frühzeitig zu erkennen und präventive Maßnahmen zu ergreifen.

- Durch die Anwendung von bewährten Praktiken und die regelmäßige Aktualisierung der Regelsätze können Unternehmen ihre Sicherheitsmaßnahmen kontinuierlich verbessern und sich gegen eine Vielzahl von Bedrohungen schützen.

- Yara-Regeln basieren auf einer flexiblen Syntax, die es ermöglicht, nach bestimmten Mustern oder Indikatoren in Dateien oder Prozessen zu suchen.

- Sie können in verschiedenen Bereichen wie Sicherheitsprodukten und forensischen Untersuchungen eingesetzt werden.

- Das Akronym „Yara“ steht für Yet Another Ridiculous Acronym

Was sind Yara-Regeln?

Yara-Regeln sind ein wichtiges Regelwerk in der Welt der Cyber-Sicherheit. Mit ihrer Hilfe können wir various Bedrohungen wie Malware und Phishing-Angriffe erkennen und geeignete Maßnahmen ergreifen, um uns davor zu schützen.

Yara-Regeln basieren auf einer flexiblen und anpassbaren Syntax, die es uns ermöglicht, nach spezifischen Mustern oder Indikatoren in Dateien und Prozessen zu suchen. Durch diese gezielte Suche können wir frühzeitig auf Bedrohungen aufmerksam werden und proaktiv reagieren.

Mit Yara-Regeln können wir unsere Sicherheit verbessern und den Schutz unserer Systeme und Daten gewährleisten. Sie sind ein leistungsstarkes Werkzeug, das uns bei der Erkennung und Abwehr von Cyber-Bedrohungen unterstützt.

Yara-Regeln helfen uns dabei, die komplexe Welt der Cyber-Sicherheit besser zu verstehen und effektive Abwehrmaßnahmen zu treffen. Indem wir Yara-Regeln verstehen und anwenden, können wir unsere Systeme vor Bedrohungen schützen und die Sicherheit unserer Daten gewährleisten.

Wie funktionieren Yara-Regeln?

Yara-Regeln sind ein leistungsstarkes Werkzeug zur Verbesserung der Cyber-Sicherheit. Sie ermöglichen es uns, bestimmte Merkmale oder Indikatoren von Malware zu definieren und diese dann auf Dateien oder Prozesse anzuwenden, um nach diesen Merkmalen zu suchen. Wenn eine Übereinstimmung gefunden wird, können wir entsprechende Aktionen durchführen, um die Sicherheit zu gewährleisten.

Die Syntax von Yara-Regeln ist flexibel und anpassbar. Es gibt verschiedene Schlüsselwörter und Ausdrücke, die wir verwenden können, um die Regeln zu definieren. Zu den grundlegenden Bestandteilen der Syntax gehören Zeichenketten, Metadaten, logische Operatoren und Bedingungen. Indem wir die Regeln entsprechend konfigurieren, können wir proaktiv nach potenziellen Bedrohungen suchen und bei Bedarf Maßnahmen ergreifen.

„Yara-Regeln ermöglichen es uns, gezielte Überprüfungen durchzuführen und bestimmte Bedrohungen in Dateien oder Prozessen zu erkennen. Durch die Verwendung von spezifischen Indikatoren können wir die Genauigkeit unserer Suchergebnisse erhöhen und mögliche Sicherheitslücken identifizieren.“ – Sicherheitsexperten

Die Anwendung von Yara-Regeln kann vielfältig sein. Wir können sie in Sicherheitsprodukten wie Antivirenprogrammen verwenden, um nach bekannten Malware-Mustern zu suchen und Infektionen zu verhindern. Darüber hinaus können wir sie in forensischen Untersuchungen einsetzen, um verdächtige Dateien zu identifizieren und mögliche Bedrohungen aufzudecken. Durch die richtige Anwendung der Regeln können wir unsere Sicherheitsmaßnahmen kontinuierlich verbessern.

Um die Wirksamkeit von Yara-Regeln zu maximieren, ist es wichtig, bewährte Praktiken zu befolgen. Dazu gehört die regelmäßige Aktualisierung der Regelsätze, um neue Bedrohungen abzudecken. Außerdem sollten wir sicherstellen, dass unsere Regeln spezifische Merkmale oder Indikatoren verwenden, um genaue Ergebnisse zu erzielen. Es ist auch ratsam, unsere Regelsätze auf mögliche False Positives und False Negatives zu überprüfen sowie benutzerdefinierte Metadaten zu verwenden, um die Regeln besser zu organisieren und zu dokumentieren.

„Durch die Zusammenarbeit mit anderen Sicherheitsexperten können wir bewährte Praktiken austauschen und gemeinsam neue Bedrohungen identifizieren. Somit können wir unsere Yara-Regeln ständig verbessern und unsere Unternehmen besser schützen.“ – Sicherheitsteam

Mit Yara-Regeln erhalten wir mehr Kontrolle über die Sicherheit unserer Systeme und können Bedrohungen frühzeitig erkennen und darauf reagieren. Indem wir die Syntax richtig anwenden und bewährte Praktiken befolgen, können wir unsere Sicherheitsmaßnahmen kontinuierlich verbessern und uns vor einer Vielzahl von Bedrohungen schützen.

Beispiel für Yara-Regeln

Hier ist ein einfaches Beispiel für eine Yara-Regel:

Diese Regel sucht nach den Zeichenfolgen „malware“ oder „evil“ in einer Datei. Wenn eine Übereinstimmung gefunden wird, wird die Regel ausgelöst und die entsprechende Aktion kann ausgeführt werden.

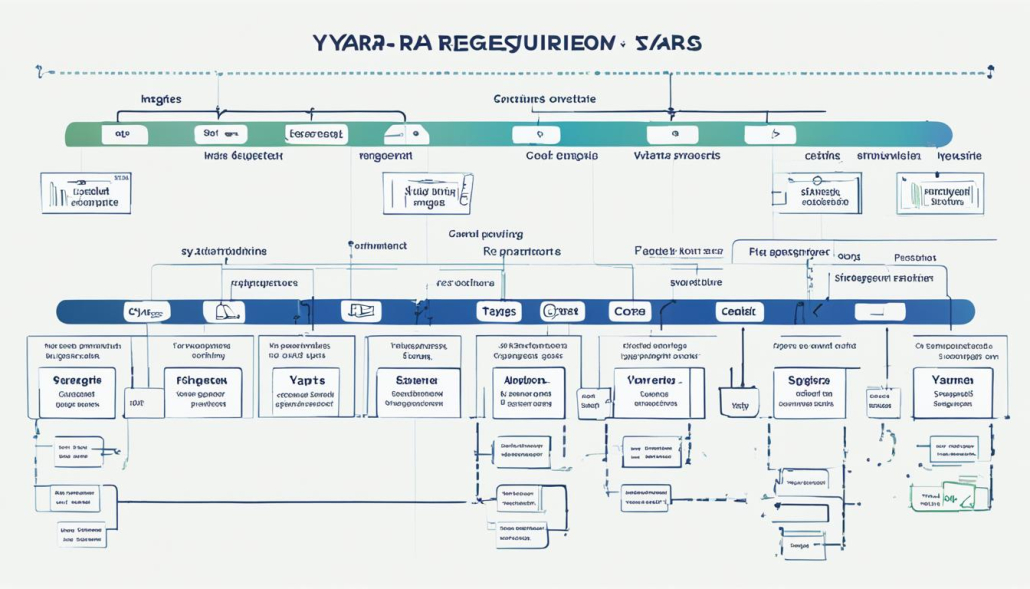

Hier ist eine visuelle Darstellung des Beispiels:

Anwendung von Yara-Regeln

Yara-Regeln können auf verschiedene Arten angewendet werden, um die Cyber-Sicherheit zu verbessern. Hier sind einige Einsatzmöglichkeiten:

In Sicherheitsprodukten

Sicherheitsprodukte wie Antivirenprogramme können Yara-Regeln verwenden, um nach bekannten Malware-Mustern zu suchen. Durch die Anwendung von Yara-Regeln können solche Produkte bekannte Bedrohungen proaktiv erkennen und den Benutzern entsprechende Warnungen oder Aktionen anzeigen.

In forensischen Untersuchungen

Yara-Regeln werden auch in forensischen Untersuchungen eingesetzt, um verdächtige Dateien zu identifizieren und potenzielle Bedrohungen aufzudecken. Forensiker können spezifische Yara-Regeln verwenden, um nach Indikatoren von Malware oder anderen verdächtigen Aktivitäten zu suchen und so wertvolle Beweise zu sammeln.

Bewährte Praktiken für die Anwendung von Yara-Regeln

Um effektive und zuverlässige Ergebnisse mit Yara-Regeln zu erzielen, sollten Sie bewährte Praktiken beachten:

- Regelmäßige Aktualisierung der Regelsätze, um neue Bedrohungen abzudecken.

- Verwendung von spezifischen Merkmalen oder Indikatoren, um genaue Ergebnisse zu erzielen.

- Überprüfung der Regelsätze auf False Positives und False Negatives.

- Verwendung von benutzerdefinierten Metadaten, um Regelsätze besser zu organisieren und zu dokumentieren.

- Zusammenarbeit mit anderen Sicherheitsexperten, um bewährte Praktiken auszutauschen und neue Bedrohungen zu identifizieren.

Indem Sie diese bewährten Praktiken befolgen, können Sie die Wirksamkeit Ihrer Yara-Regeln maximieren und die Cybersicherheit Ihres Unternehmens verbessern.

Syntax von Yara-Regeln

Die Syntax von Yara-Regeln besteht aus verschiedenen Schlüsselwörtern und Ausdrücken, die verwendet werden, um die Regeln zu definieren. Dabei spielen grundlegende Bestandteile wie Zeichenketten, Metadaten, logische Operatoren und Bedingungen eine wichtige Rolle. Mit diesen Elementen können Sicherheitsexperten gezielt nach bestimmten Mustern oder Indikatoren suchen, um potenzielle Bedrohungen zu identifizieren.

Ein Beispiel für die Verwendung von Yara-Regel-Syntax:

rule detect_malware {

strings:

$string1 = „malware“

$string2 = „evil“

condition:

any of them

}

Die obige Yara-Regel sucht nach den Zeichenfolgen „malware“ oder „evil“ in einer Datei. Wenn eine Übereinstimmung gefunden wird, wird die Regel ausgelöst. Die Syntax ermöglicht es, Regeln an individuelle Bedürfnisse anzupassen und präzise Ergebnisse zu erzielen.

Um genaue und zuverlässige Ergebnisse zu erzielen, ist es entscheidend, die Syntax von Yara-Regeln korrekt zu verwenden. Sicherheitsexperten sollten sich mit den verfügbaren Schlüsselwörtern und Optionen vertraut machen, um effektive Regeln zu erstellen und Bedrohungen effizient zu erkennen.

Best Practices für Yara-Regeln

Um effektive Yara-Regeln zu erstellen und anzuwenden, sind einige bewährte Praktiken zu beachten. Hier sind einige Tipps, die Ihnen helfen, das Beste aus Ihren Yara-Regeln herauszuholen:

- Regelmäßige Aktualisierung der Regelsätze: Hacker entwickeln kontinuierlich neue Bedrohungen, daher ist es wichtig, Ihre Yara-Regeln regelmäßig zu aktualisieren. Durch die Einbeziehung neuer Indikatoren und Muster können Sie sicherstellen, dass Ihre Regelsätze auf dem neuesten Stand sind und aktuelle Bedrohungen abdecken.

- Verwendung spezifischer Merkmale und Indikatoren: Um genaue Ergebnisse zu erzielen, ist es empfehlenswert, spezifische Merkmale oder Indikatoren in Ihren Yara-Regeln zu verwenden. Je präziser Ihre Regeln sind, desto besser können sie Bedrohungen erkennen und potenzielle Angriffe abwehren.

- Überprüfung auf False Positives und False Negatives: Bei der Entwicklung von Yara-Regeln ist es wichtig, diese auf mögliche False Positives (falsch positive Treffer) und False Negatives (falsch negative Treffer) zu überprüfen. Eine gründliche Testphase hilft Ihnen dabei, Ihre Regeln zu optimieren und sicherzustellen, dass sie zuverlässige Ergebnisse liefern.

- Verwendung von benutzerdefinierten Metadaten: Um Ihre Regelsätze besser zu organisieren und zu dokumentieren, können Sie benutzerdefinierte Metadaten verwenden. Diese Metadaten bieten Ihnen die Möglichkeit, Ihre Regeln zu kategorisieren und zusätzliche Informationen zu hinterlegen, die Ihnen helfen, den Zweck und die Funktionsweise Ihrer Regeln besser zu verstehen.

- Zusammenarbeit mit anderen Sicherheitsexperten: Der Austausch bewährter Praktiken und die Zusammenarbeit mit anderen Sicherheitsexperten sind wertvolle Ressourcen, um Ihr Verständnis von Yara-Regeln zu vertiefen und neue Bedrohungen zu identifizieren. Nutzen Sie Foren, Konferenzen und andere Netzwerkmöglichkeiten, um Ihr Wissen zu erweitern und von anderen Fachleuten zu lernen.

Indem Sie diese bewährten Praktiken befolgen, können Sie Yara-Regeln effektiv einsetzen und Ihre Cyber-Sicherheit verbessern. Bleiben Sie stets auf dem neuesten Stand der Entwicklungen in der Bedrohungslandschaft und passen Sie Ihre Regelsätze entsprechend an, um einen effektiven Schutz vor Malware und anderen Cyber-Bedrohungen zu gewährleisten.

Vorteile von Yara-Regeln

Die Verwendung von Yara-Regeln bietet mehrere Vorteile in Bezug auf die Cyber-Sicherheit. Durch diese leistungsstarken Regeln können wir Bedrohungen frühzeitig erkennen und darauf reagieren und so eine effektive Sicherheitsstrategie entwickeln.

Früherkennung von Bedrohungen

Yara-Regeln ermöglichen es uns, Malware, Phishing-Angriffe und andere Bedrohungen frühzeitig zu erkennen. Durch die Anwendung spezifischer Regelsätze können wir verdächtige Dateien und Prozesse identifizieren und gezielte Schutzmaßnahmen ergreifen.

Anpassbare Regelsyntax

Die Regelsyntax von Yara bietet uns die Flexibilität, Regeln an unsere spezifischen Sicherheitsbedürfnisse und Umgebungen anzupassen. Wir können bestimmte Merkmale oder Indikatoren definieren, nach denen gesucht werden soll, um genaue Ergebnisse zu erzielen und False Positives zu minimieren.

Effiziente Analyse von Dateien und Prozessen

Mit Yara-Regeln können wir Dateien und Prozesse effizient analysieren, um potenzielle Bedrohungen zu identifizieren. Dadurch sparen wir Zeit und Ressourcen, da wir uns auf die relevanten Bereiche konzentrieren können, ohne den gesamten Datenbestand durchsuchen zu müssen.

„Die Verwendung von Yara-Regeln hat unsere Sicherheitsmaßnahmen erheblich verbessert. Mit diesen Regeln können wir proaktiv gegen Bedrohungen vorgehen und unsere Organisation vor potenziellen Angriffen schützen.“

Insgesamt bieten Yara-Regeln eine effektive Methode zur Verbesserung der Cyber-Sicherheit. Durch die Kombination von Früherkennung, anpassbarer Regelsyntax und effizienter Analyse können wir unsere Sicherheitsmaßnahmen optimieren und unsere Systeme vor verschiedenen Bedrohungen schützen.

Fazit

Yara-Regeln sind ein leistungsstarkes Werkzeug zur Verbesserung der Cyber-Sicherheit. Sie ermöglichen es Unternehmen, Bedrohungen frühzeitig zu erkennen und präventive Maßnahmen zu ergreifen. Durch die Anwendung von bewährten Praktiken und die regelmäßige Aktualisierung der Regelsätze können Unternehmen ihre Sicherheitsmaßnahmen kontinuierlich verbessern und sich gegen eine Vielzahl von Bedrohungen schützen.

Die Verwendung von Yara-Regeln bietet mehrere Vorteile in Bezug auf die Cyber-Sicherheit. Sie ermöglichen es Sicherheitspersonal, Bedrohungen frühzeitig zu erkennen und darauf zu reagieren. Durch die Anpassbarkeit der Regelsyntax können Regeln an spezifische Bedürfnisse und Umgebungen angepasst werden. Yara-Regeln ermöglichen auch eine effiziente Analyse von Dateien und Prozessen, um potenzielle Bedrohungen zu identifizieren.

Um die maximale Sicherheit zu gewährleisten, sollten Unternehmen bewährte Praktiken bei der Erstellung und Anwendung von Yara-Regeln befolgen. Dazu gehören die regelmäßige Aktualisierung der Regelsätze, die Verwendung spezifischer Merkmale zur Erzielung genauer Ergebnisse und die Überprüfung auf False Positives und False Negatives. Zudem können benutzerdefinierte Metadaten verwendet werden, um Regelsätze besser zu organisieren und zu dokumentieren. Die Zusammenarbeit mit anderen Sicherheitsexperten ist ebenfalls von Vorteil, um bewährte Praktiken auszutauschen und neue Bedrohungen zu identifizieren.

FAQ

Was sind Yara-Regeln?

Yara-Regeln sind ein leistungsstarkes Werkzeug zur Verbesserung der Cyber-Sicherheit. Sie dienen der Erkennung von Malware, Phishing-Angriffen und anderen Bedrohungen. Mit einer flexiblen und anpassbaren Syntax können sie nach bestimmten Mustern oder Indikatoren in Dateien oder Prozessen suchen.

Wie funktionieren Yara-Regeln?

Yara-Regeln werden in Form von Regelsätzen geschrieben, die bestimmte Merkmale oder Indikatoren von Malware definieren. Diese Regelsätze werden auf Dateien oder Prozesse angewendet, um nach diesen Merkmalen zu suchen. Bei einer Übereinstimmung wird eine entsprechende Aktion ausgeführt, wie beispielsweise das Löschen der infizierten Datei.

Können Sie ein Beispiel für Yara-Regeln geben?

Natürlich! Hier ist ein einfaches Beispiel für eine Yara-Regel:

rule detect_malware {

strings:

$string1 = „malware“

$string2 = „evil“

condition:

any of them

}

Diese Regel sucht nach den Zeichenfolgen „malware“ oder „evil“ in einer Datei und löst eine entsprechende Aktion aus, wenn eine Übereinstimmung gefunden wird.

Wie werden Yara-Regeln angewendet?

Yara-Regeln können auf verschiedene Arten angewendet werden. Sie werden in Sicherheitsprodukten wie Antivirenprogrammen eingesetzt, um nach bekannten Malware-Mustern zu suchen. Sie können auch in forensischen Untersuchungen verwendet werden, um verdächtige Dateien zu identifizieren und potenzielle Bedrohungen zu erkennen.

Was sind bewährte Praktiken für Yara-Regeln?

Einige bewährte Praktiken für die Erstellung und Anwendung von Yara-Regeln sind die regelmäßige Aktualisierung der Regelsätze, die Verwendung spezifischer Merkmale für genaue Ergebnisse, die Überprüfung auf False Positives und False Negatives, die Verwendung von benutzerdefinierten Metadaten zur besseren Organisation und Dokumentation der Regelsätze sowie die Zusammenarbeit mit anderen Sicherheitsexperten.

Welche Vorteile bieten Yara-Regeln?

Die Verwendung von Yara-Regeln ermöglicht es Unternehmen, Bedrohungen frühzeitig zu erkennen und präventive Maßnahmen zu ergreifen. Die Anpassbarkeit der Regelsyntax ermöglicht es, Regeln an spezifische Bedürfnisse und Umgebungen anzupassen. Yara-Regeln ermöglichen auch eine effiziente Analyse von Dateien und Prozessen, um potenzielle Bedrohungen zu identifizieren.

- Über den Autor

- Aktuelle Beiträge

Janina Winkler ist Redakteurin für technische Themen im Blog der Biteno.com. Wenn Sie nicht gerade reist und unterwegs ist, beschäftigt Sie sich mit der automatisierten Erstellung von Content auf semantischer Basis bei der Digital-Agentur Awantego.