Kryptowährungen haben in den letzten Jahren enorm an Beliebtheit gewonnen und sind in aller Munde. Doch was genau verbirgt sich eigentlich hinter dem Begriff „Kryptowährung“? Eine Kryptowährung ist eine digitale Währung, die auf Kryptographie basiert und den Austausch von Werten ermöglicht. Im Gegensatz zu traditionellen Währungen wird sie nicht von einer zentralen Behörde wie einer […]

Veed.io ist eine leistungsstarke und intuitive Video-Editing-Plattform, die es Benutzern ermöglicht, professionelle Videos zu erstellen. Sie wird von verschiedenen Nutzergruppen wie Social-Media-Managern, KMU, Regierungen, Influencern und Content-Erstellern verwendet. Die Plattform bietet eine Vielzahl von Video-Editing-Funktionen und ist sowohl für Anfänger als auch für erfahrene Videobearbeiter geeignet. Veed.io bietet auch eine kostenlose Version mit einigen Einschränkungen […]

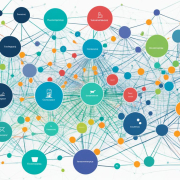

Ein Peer-to-Peer-Netzwerk, auch P2P-Netzwerk genannt, ist ein dezentrales Kommunikationsmodell und Architekturkonzept zur Bereitstellung von Services in einem Netzwerk. In einem P2P-Netzwerk können die Teilnehmer, auch Peers genannt, direkt miteinander kommunizieren und Informationen ohne Zwischeninstanz austauschen. Im Gegensatz zum Client-Server-Modell sind in einem P2P-Netzwerk alle Peers gleichberechtigt und können sowohl Dienste anbieten als auch in Anspruch […]

Die digitale Transformation ist ein wesentlicher Prozess, um Unternehmen effizienter zu machen und einen Wettbewerbsvorteil zu erzielen. In diesem Artikel stellen wir Ihnen einige der besten Beispiele für digitale Transformation in verschiedenen Branchen vor. Das Wichtigste: Digitalisierung ist ein wichtiger Schritt, um in der heutigen Geschäftswelt wettbewerbsfähig zu bleiben. Es gibt erfolgreiche Beispiele für digitale […]

Icinga2 ist eine leistungsfähige Lösung zur Überwachung komplexer IT-Infrastrukturen. Als Open-Source-Software, die aus dem Nagios-Umfeld entstanden ist, bietet Icinga2 umfangreiche Funktionen und Möglichkeiten. Mit Icinga2 können Netzwerkdienste wie SMTP, POP3 und HTTP sowie Ressourcen wie CPU- und Plattenauslastung überwacht werden. Zusätzlich besteht die Flexibilität, eigene Service-Prüfungen zu erstellen. Sogar verteilte Rechenzentren lassen sich mit Icinga2 […]

Graylog ist eine führende Plattform für die zentrale Erfassung, Analyse und Visualisierung von Log-Daten. Log-Daten sind essentiell für die Fehlerbehebung, Überwachung und Analyse von Anwendungsvorgängen. Graylog bietet ein zentrales Protokollierungssystem, das es ermöglicht, Daten aus verschiedenen Quellen (in der Regel Server oder Firewalls) zu sammeln und an einem Ort zu aggregieren. Es bietet eine flexible […]

SvelteKit ist ein Framework für die Entwicklung schneller und effizienter Webanwendungen. Es ermöglicht die Erstellung reaktiver Benutzeroberflächen auf Basis von Komponenten. SvelteKit verwendet eine hybride Sprache aus HTML, CSS und JavaScript/TypeScript zur Bereitstellung von wiederverwendbarem Code. Es hat eine aktive Entwicklergemeinschaft und bietet umfangreiche Dokumentation und Tutorials zur Einführung und Nutzung. Schlüsselerkenntnisse: SvelteKit ist ein […]

Was kann Openclaw.ai? Unser How-To Guide erklärt die Funktionen und Einsatzgebiete von KI-Agenten für technisch versierte Nutzer und Geschäftskunden.

Was ist Clawdbot? Erfahren Sie mehr über die Funktionen, Vorteile und Anwendungsbereiche in unserem umfassenden Guide. Jetzt informieren!